Bee IT

News

Bee IT News

News von Bits und Bees

Digitalisierung bei KMU – sind wir zukunftssicher?

Die Digitalisierung von Arbeitsressourcen und -prozessen findet weiter statt. Anfänglich vor allem in großen Unternehmen und Konzernen anzutreffen, lässt sich die zunehmend digitale Arbeitswelt seit einigen Jahren auch vermehrt im Mittelstand und Kleinunternehmertum finden.

Artikel weiterlesen

DELL führt neue Produktnamen ein

'Pro' & 'Max', aber kein Apple? DELL ändert die Nomenklatur der eigenen Produkte - das kann zu Verwirrung führen!

Artikel weiterlesen

Das Ende von Office 2019 - und dann?

Auch Office 2019 erreicht das Ende seiner Dienstzeit. Was Sie unbedingt wissen sollten, und wie Ihre Möglichkeiten aussehen, verraten wir Ihnen hier!

Artikel weiterlesen

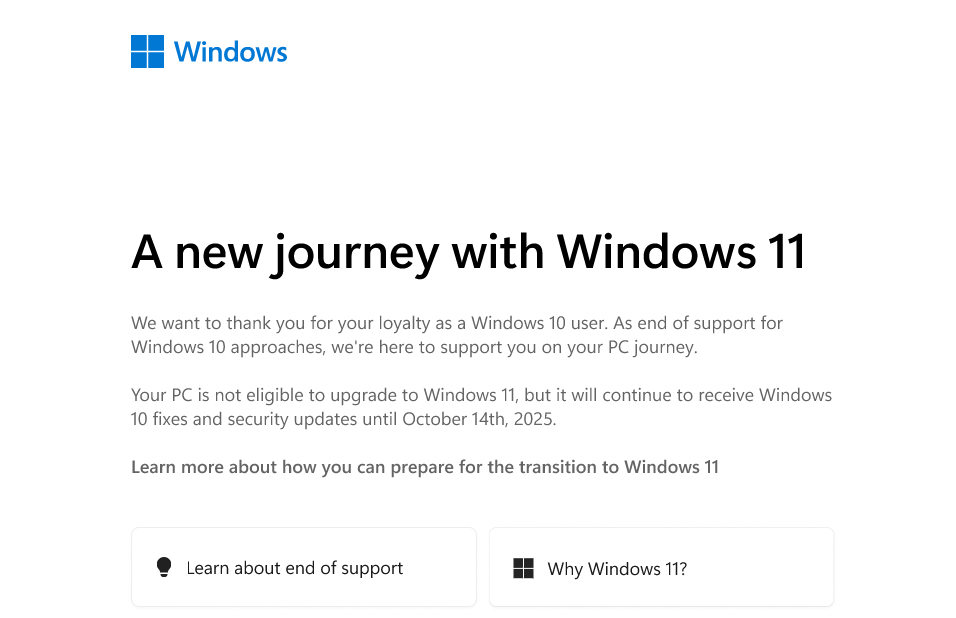

Supportende von Windows 10: Was Sie wissen sollten und welche Probleme es gibt

Im Oktober 2025 wird der Support von Windows 10 eingestellt. Was es dabei zu beachten gibt, welche Probleme es dabei gibt und welche Lösungen es gibt.

Artikel weiterlesen

Zum Jahreswechsel 2025

Die wichtigsten IT-Themen für 2025 im Überblick

Artikel weiterlesen

Die Weihnachtszeit: Besinnlichkeit und Technologie im Einklang

Ein kleiner Weihnachtsgruß!????

Artikel weiterlesen

Endpoint-Security im Mittelstand: Effiziente Lösungen für maximale Sicherheit

Die digitale Transformation erhöht die Angriffsflächen von KMUs. In diesem Artikel erfahren Sie, wie fortgeschrittene Endpoint-Security-Lösungen wie EDR, Firewalls der nächsten Generation und KI-basierte Technologien Ihre IT-Infrastruktur schützen können und welche Strategien zur erfolgreichen Implementierung beisteuern. Ein detaillierter Ratgeber für Ihre IT-Sicherheit.

Artikel weiterlesen

So machen Sie ihr Personal fit in Sachen IT-Sicherheit – auch die nicht-technischen Mitarbeitenden

Ein einziger Mausklick kann ausreichen – und das ganze Unternehmen und seine kompletten Firmendaten sind in Gefahr. Keine ungewöhnliche Ausnahme (mehr), sondern eine tägliche Gefährdung! Besonders mittelständische Firmen sind oft das Ziel von Hackerangriffen durch Phishing und ähnliche Methoden.

Artikel weiterlesen

IT-Sicherheitsaudits: So stärken Mittelständler ihre IT-Infrastruktur

Sind Ihre IT-Sicherheitsmaßnahmen eigentlich stark genug, um den immer raffinierteren Cyberbedrohungen standzuhalten? Ein individuell angepasstes Überprüfungskonzept für IT-Sicherheit kann Unternehmen die Antworten geben und die technologische Struktur entscheidend verbessern.

Artikel weiterlesen

Der Weg zur modernen IT-Infrastruktur: Virtualisierung für Mittelständler

Stellen Sie sich vor, Ihre IT-Infrastruktur könnte die Geschäftsausgaben halbieren, Ihre Flexibilität verdoppeln und gleichzeitig Ihre Informationen gegen unerwartete Betriebsunterbrechungen absichern – alles mit einem einzelnen Vorgang. Klingt zu gut, um wahr zu sein? Die Virtualisierung bietet mittelständischen Firmen genau diese Chancen!

Artikel weiterlesen

Cyber-Sicherheit im Home Office: Ein Leitfaden für den Mittelstand

Die Grenzen zwischen Büro und Zuhause vermischen sich – und damit auch die Sicherheitsrisiken. Hacker sind stets aktiv und das Heimbüro ist für sie ein attraktives Ziel. Gerade kleine und mittelständische Unternehmen müssen aktiv werden, um ihre sensiblen Daten vor Cyber-Angriffen zu schützen.

Artikel weiterlesen

Effektive Redundanzstrategien zur IT-Ausfallsicherheit – ein Leitfaden für Mittelständler

Ein IT-Ausfall kann jedes Geschäft schwer beeinträchtigen! Fertigungsausfälle, Informationsverluste und unerfüllte Kundenaufträge sind nur einige der potenziellen Folgen. Besonders für mittelständische Unternehmen ist es wichtig, solche Gefahren zu verringern.

Artikel weiterlesen

Abwehr von Advanced Persistent Threats: So bleiben KMUs sicher

Sichern Sie Ihr Geschäft vor den verborgenen Bedrohungen: Advanced Persistent Threats (APTs) sind die geräuschlosen Gefahren, die im Schatten lauern und auf den richtigen Moment warten, um zuzuschlagen. Während größere Konzerne oft über ausgeklügelte Sicherheitsmaßnahmen verfügen, stehen viele kleine und mittlere Unternehmen (KMUs) diesen fortschrittlichen Angriffen oft ungeschützt gegenüber. Doch es gibt Möglichkeiten, wie auch Sie Ihr Geschäft vor diesen komplexen Gefahren absichern können.

Artikel weiterlesen

Sicher und rechtskonform: Datenverarbeitung im Mittelstand

Daten sind das neue Gold und der Schutz dieser wertvollen Quelle ist ausschlaggebend für den Triumph eines Betriebs. Für mittelständische Firmen im deutschsprachigen Raum bedeutet das, die DSGVO nicht nur einzuhalten, sondern sie als Gelegenheit zu nutzen, um Vertrauen zu schaffen und sich vor teuren Strafen zu schützen.

Artikel weiterlesen

Datenwiederherstellung im Mittelstand: Risiken minimieren, Verluste verhindern

Ein plötzlicher Verlust von Informationen kann Ihr Unternehmen in Augenblicken lahmlegen. Doch sind Sie wirklich vorbereitet auf so einen Ernstfall?

Artikel weiterlesen

Cyberabwehr im Mittelstand: Die Rolle von KI im Allgemeinen und Darktrace im Besonderen

Die Bedrohung durch Cyberangriffe nimmt schnell zu und insbesondere mittelständische Unternehmen sehen sich vor besonderen Herausforderungen. Doch wie können sie sich wirksam absichern? Wir sind überzeugt: Der Schlüssel befindet sich in der Verwendung moderner Technologien wie artifizieller Intelligenz.

Artikel weiterlesen

Digital Detox: Mehr als nur ein Modewort?

Piep. Klingeling. Eine rote Zahl hier, eine blinkende andere Zahl dort. Ein aufleuchtendes Display, welches über eine neue SMS informiert: Die Masse an Daten, die seit dem Smartphone-Jahrhundert auf allen möglichen Wegen tagtäglich auf uns einprasseln, ist extrem hoch. Für etliche zu hoch. Immer mehr Menschen beschließen deshalb, „Digital Detox“ zu betreiben, um dem ständigen Strom von Nachrichten und Benachrichtigungen eine Weile bewusst zu entfliehen. In diesem Artikel tauchen wir ein in die Bedeutung des Abschaltens elektronischer Geräte in einer immer stärker vernetzten Gesellschaft.

Artikel weiterlesen

IT-Budgetverwaltung für Mittelständler: Sparen ohne Verzicht

Die effiziente Administration des IT-Budgets ist für mittelständische Firmen grundlegend, um konkurrenzfähig zu bleiben. In diesem Artikel lesen Sie, wie Sie durch wohlüberlegte Planung, innovative Technologien sowie gezielte Methoden Ihre IT-Kosten reduzieren können, ohne dabei Abstriche bei der Qualität in Kauf nehmen zu müssen.

Artikel weiterlesen

Endpoint-Security im Mittelstand: Effiziente Lösungen für maximale Sicherheit

Die digitale Transformation erhöht die Angriffsflächen von KMUs. In diesem Artikel erfahren Sie, wie fortgeschrittene Endpoint-Security-Lösungen wie EDR, Firewalls der nächsten Generation und KI-basierte Technologien Ihre IT-Infrastruktur schützen können und welche Strategien zur erfolgreichen Implementierung beisteuern.

Artikel weiterlesen

IT-Automatisierung: Immer die Nase vorn!

In der heutigen Geschäftswelt ist Anpassungsfähigkeit der Code zum Erfolg, vor allem für KMU's, welche oft mit begrenzten monetären und personellen Mitteln arbeiten müssen. Der Druck, effizienter zu agieren und gleichzeitig Ausgaben zu sparen, wird zunehmend größer und die Jagd nach wirksamen Ansätzen steht im Vordergrund. Genau hier setzt IT-Automatisierung an.

Artikel weiterlesen

Digitale Transformation: Praktische Schritte für den Mittelstand

Schöpfen Sie die Chancen der digitalen Transformation schon voll aus in Ihrem Betrieb? Wenn nein, dann tauchen Sie in diesem Artikel mit uns ein in die Welt der digitalen Umwandlung. Von der Analyse des Status quo bis zur Wahl passender Technologien – dieser Artikel liefert umsetzbare Maßnahmen und nützliche Erkenntnisse, um Ihr Unternehmen auf die nächste Stufe zu bringen.

Artikel weiterlesen

Daten speichern für Mittelständler: Lokale vs. Cloud-Datenspeicherung

In der digitalen Ära, in der Daten die Währung des Erfolgs sind, stehen Firmen vor der Herausforderung, die richtige Speicheroption zu wählen. Lokale Speicherung bietet Kontrolle und Sicherheit, während die Cloud Flexibilität und Erweiterbarkeit verspricht. Welcher Ansatz passt besser zu Ihrem mittelgroßen Unternehmen?

Artikel weiterlesen

Zero-Trust für KMUs: Schutz und Compliance in einem!

Die Cybersicherheit ist zu einem kritischen Faktor für den Erfolgskurs von kleinen und mittelständischen Unternehmen geworden. In Anbetracht der zunehmenden Vielschichtigkeit der IT-Landschaften sowie der steigenden Anzahl an Internetangriffen sind innovative Maßnahmen erforderlich, um sich gegen diese Gefahren zu wappnen. Ein Modell, der sich in den letzten Jahren als wirksam erwiesen hat, ist das Zero-Trust-Modell.

Artikel weiterlesen

Geschäftlich reisen, sicher bleiben: IT-Tipps für Mittelständler

Geschäftsreisen sind wie Abenteuer – voller Chancen, aber auch Risiken. Besonders für mittelständische Unternehmen ist die IT-Sicherheit auf Reisen wesentlich. Wie schützen Sie sich am besten vor Cyberbedrohungen auf Business-Reisen? Unser Beitrag bietet praxisnahe Ratschläge von der Risikoanalyse bis zur geschützten Kommunikation. Erfahren Sie, wie Ihr Unternehmen auch auf Geschäftsreisen sicher und geschützt bleibt.

Artikel weiterlesen

Auf Nummer sicher: Grundlagen der Cybersicherheit für mittelständische Unternehmen

Die digitale Welt liefert Mittelständlern immense Chancen, birgt jedoch auch erhebliche Risiken. Ein nicht ausreichender Schutz vor Cyberbedrohungen kann keinesfalls bloß finanzielle Pleiten hervorrufen, sondern auch den Ruf sowie die Existenz des Unternehmens aufs Spiel setzen.

Artikel weiterlesen

Die Zeitbombe im eigenen Unternehmen: Warum Insider-Angriffe so gefährlich sind

In einer zunehmend vernetzten Umgebung sehen Firmen sich mit einer beunruhigenden Realität konfrontiert: Der steigenden Bedrohung durch Insider-Angriffe. Dieser Artikel wirft einen Rundblick auf die Mechanismen hinter diesen Risiken und beleuchtet, wie Unternehmen sich gegen jene verdeckten Angreifer aus den eigenen Reihen schützen können.

Artikel weiterlesen

Helden des Cyberspace: Wie Sie Ihre Mitarbeiter*innen zur Human Firewall ausbilden

Mitarbeiter*innen als die ultimative Schutzmaßnahme gegen Cyberbedrohungen – das ist die sogenannte „Human Firewall“. Wie können Schulung, Sensibilisierung und Technik Menschen zu einer starken Schutzwand gegen IT-Attacken machen?

Artikel weiterlesen

Was macht Edge Computing so einzigartig?

Edge Computing gilt als das Morgen der Datenverarbeitung. Der Beitrag beleuchtet die Vorteile, Anwendungsmöglichkeiten und Schwierigkeiten der fortschrittlichen Technologie. Von der Industrieautomation bis zur Gesundheitsbranche – erkunden Sie, warum Edge Computing weit mehr ist als bloß ein Stichwort und wie es unsere digitale Zukunft beeinflusst.

Artikel weiterlesen

Keine Panik, wenn Sie diese Meldung sehen!

Windows 10 wird in etwas mehr als einem Jahr nicht mehr mit Updates versorgt. Warum wir Ihnen den Wechsel auf Windows 11 empfehlen und was Sie darüber wissen müssen, erfahren Sie in diesem Artikel.

Artikel weiterlesen

Das Prinzip der geringsten Privilegien: Vermeiden Sie Sicherheitslücken durch übermäßige Berechtigungen!

In den folgenden Teilen dieses Artikels gehen wir auf die Bedeutsamkeit des Prinzips der geringsten Privilegien für die IT-Sicherheit ein, beleuchten, warum es ein Schlüsselelement in der Ausführung regulatorischer und gesetzlicher Bedingungen darstellt, und zeigen auf, wie es erfolgreich in die Sicherheitsstrategie eines Unternehmens integriert werden kann.

Artikel weiterlesen

Service-Mesh: Der innovative Lösungsansatz für Cloud-Komplexität!

Mit dem steigenden Trend hin zu cloudbasierten Anwendungen hat sich das Gebiet der Microservices erheblich weiterentwickelt. Obwohl diese autarken, modularen Services eine entscheidende Rolle bei der Gestaltung effizienter Cloud-Lösungen spielen, benötigen diese eine ausgeklügelte Kommunikationsinfrastruktur, um ihr volles Potenzial zu entfalten. An dieser Stelle setzt die Service-Mesh-Technologie an.

Artikel weiterlesen

Wenn der Worst Case eintritt: Über die Wichtigkeit eines IT-Notfallplans

In der sich andauernd weiterentwickelnden Welt der IT ist eine gut ausgeklügelte Notfallplanung unerlässlich. Unvorhersehbare Ereignisse können jede Organisation treffen. Tauchen Sie mit uns in die Welt der IT-Notfallplanung ein: In diesem Artikel nehmen wir unter die Lupe, wie die optimale Vorbereitung auf den Worst Case ausschauen könnte, um Ihr Unternehmen durch kluge Maßnahmen vor den ungewissen Bedrohungen zu schützen.

Artikel weiterlesen

Ab in die Cloud: Ein praxisorientierter Leitfaden

Der Pfad in die Wolke ist ein vielschichtiges Terrain. Dieser Artikel bietet einen ausführlichen Leitfaden für Mittelständler, um den Übergang in die Cloud etappenweise und erfolgreich zu vollziehen. Von der Planung über die Migration bis zur Verbesserung: Hier lesen Sie, wie Sie die Cloud wirkungsvoll in Ihrem Geschäft einsetzen können.

Artikel weiterlesen

Governance, Risk Management und Compliance: Alles, was Sie wissen müssen!

In der schnelllebigen und komplexen Geschäftswelt von heute ist Agilität ein wichtiger Aspekt für den geschäftlichen Gewinn. Sie befähigt Unternehmen, rasch und effizient auf Marktveränderungen, technologische Fortschritte und die sich verändernden Bedürfnisse der Kunden zu reagieren. Aber was ist GRC eigentlich?

Artikel weiterlesen

Privileged Access Management (PAM): Das unsichtbare Bollwerk gegen Internetbedrohungen!

Geplante Angriffe auf IT-Systeme und kritische Unternehmensdaten haben sich als eine der gravierendsten Risiken für die Geschäftskontinuität wie auch den einwandfreien Betrieb in der gegenwärtigen Businesswelt herausgebildet. In jenem sensiblen Umfeld sind privilegierte Zugangsdaten besonders beliebte Ziele für Cyberkriminelle. Die effiziente Verwaltung und Sicherung jener Zugänge sind deshalb von entscheidender Bedeutung.

Artikel weiterlesen

IT-Dekommissionierung: Altlasten über Bord – Die Neugestaltung der IT-Landschaft!

In Tagen fortschreitender Digitalisierung steht die Entscheidung, in die Cloud auszulagern, für etliche Firmen ziemlich oben auf der Agenda. Eine effiziente IT-Dekommissionierung ist dabei entscheidend, um die Vorteile der Cloud-Technologie vollkommen zu verwenden und zeitgleich Ausgaben wie auch IT-Sicherheitsrisiken zu reduzieren.

Artikel weiterlesen

Die Kehrseite des digitalen Fingerabdrucks: Ein potenzielles Einfallstor für Internetkriminelle!

Browser-Fingerprinting ist seit langem mehr als ein technisches Stichwort. Es ist ein integraler Bestandteil des elektronischen Fingerabdrucks, welcher sowohl Möglichkeiten aber ebenso Schwierigkeiten für Betriebe darstellt. Obwohl es wirkungsvolle Möglichkeiten zur Identifizierung von Benutzern sowie zur Betrugsprävention bringt, stellt es auch eine mögliche Sicherheitslücke dar, die von böswilligen Bedrohungsakteuren ausgebeutet werden könnte.

Artikel weiterlesen

Zero Knowledge Proofs: Die unsichtbare Waffe des Datenschutzes

Zero Knowledge Proofs haben die Kompetenz, den Datenschutz zu transformieren. In dem aktuellen Blog-Artikel tauchen wir ein in die faszinierende Welt der Kryptographie, die es möglich macht, Wissen nachzuweisen, ohne dieses selbst dabei preiszugeben.

Artikel weiterlesen

Recherche als Schlüssel: Scam erkennen bei Krypto-Investition

Kryptowährungen haben die Welt im Angriff erobert – aber hinter der schillernden Facette dieser digitalen Währungen versteckt sich eine nicht sichtbare Bedrohung: Sogenannte Kryptowährungs-Scams.

Artikel weiterlesen

Die Kehrseite der Automatisierung: Diese Datenschutz-Risiken haben Chatbots

Für viele Firmen stellt die Befolgung von Datenschutzrichtlinien eine Hürde bei der Einführung von Chatbots als Tool der Kundenkommunikation dar. Dies ist auf keinen Fall unbegründet, da Datenschutz tatsächlich eine Problematik ist, der man sich korrekt widmen sollte. Wie können Firmen automatisierte Chatbots sicher verwenden? Geht das eigentlich, wenn künstliche Intelligenz im Spiel ist?

Artikel weiterlesen

Innovation in der Zusammenarbeit: Microsoft Loop unter der Lupe

In der ständig voranschreitenden multimedialen Ära streben Unternehmen nach effizienten Lösungen, um die Teamarbeit zu verbessern. Microsoft hat mit dem innovativen Tool "Loop" eine neue Dimension des gemeinsamen Arbeitens erschaffen. Der Blog-Artikel wirft einen Blick auf das Konzept von Microsoft Loop, dessen Funktionen, Kosten, Zielgruppen und die Vorzüge, die es für Firmen bringt.

Artikel weiterlesen

Open-Source-Software: Chancen und Risiken für mittelständische Unternehmen

Open-Source-Software bringt (mittelständischen) Unternehmen eine attraktive Gelegenheit, Kosten zu reduzieren und simultan die Anpassungsfähigkeit zu erhöhen. Allerdings dürfen die Sicherheitsrisiken nicht verkannt werden! Mit einer entsprechenden Planung und den richtigen Sicherheitsmaßnahmen können Sie die Potenziale von Open-Source-Software voll ausschöpfen und gehen dennoch kein Wagnis ein. Wir präsentieren Ihnen, wie das geht.

Artikel weiterlesen

Die Evolution von Malware: Von Viren zu Ransomware

Eine Expedition durch die Evolution der Malware: Von den Anfängen der Viren bis zu den sehr komplexen Ransomware-Angriffen von heute. Der Blog-Beitrag wirft einen Blick auf die Entfaltung von Malware. Beginnend mit den Pionieren der Viren über Würmer wie auch Trojaner bis zu den ausgeklügelten Techniken von trojanischen Pferden sowie Spyware.

Artikel weiterlesen

Der Köder und die Falle: Psychologische Tricks in Phishing-Attacken

Die Verbindung zwischen Psychologie und Informationstechnologie hat in den vergangenen Jahren an Bedeutung gewonnen. Dieser Artikel untersucht, wie Hacker psychologische Grundsätze nutzen, um ihre Angriffe zu verbessern und die menschliche Natur zu ihrem Vorteil zu manipulieren.

Artikel weiterlesen

Digitale Detektive: Wie IT-Forensik-Experten Cyberverbrechen aufdecken

In unserer heutigen Welt, in der es quasi ausgeschlossen ist, überhaupt keine digitalen Technologien zu nutzen, gewinnt die IT-Forensik immer mehr an Relevanz. Die Entschlüsselung von Nachweisen in diesem zunehmend digitalen Alltag hat sich zu einer essenziellen Disziplin der Kriminalermittlung entwickelt. In diesem Artikel geht es um das spannende Feld der IT-Forensik – kommen Sie mit auf digitale Spurensuche!

Artikel weiterlesen

Network Access Control: Elementarer Baustein für ein resistentes Unternehmensnetzwerk!

Von Unternehmensnetzwerken wird mittlerweile sowohl eine ständige Nutzbarkeit als auch eine lückenlose Sicherheit erwartet. Die Challenge für Unternehmen liegt darin, dass diese stets den Überblick über alle Netzwerkendpunkte haben und ihren Zugriff effektiv lenken müssen. Genau hier kommt Network-Access-Control ins Spiel.

Artikel weiterlesen

Mobile Application Management: Die optimale Technologie für den Einsatz mobiler Anwendungen im Geschäftsalltag!

Mit dem Siegeszug flexibler und mobiler Arbeitsmodelle gewinnt die effiziente Verwaltung mobiler Endgeräte immer an Bedeutung. Doch nicht nur die Geräte selbst, sondern die hierauf installierten Anwendungsprogramme brauchen eine sorgfältige Managementstrategie. Genau an dieser Stelle setzt das sogenannte Mobile Application Management an.

Artikel weiterlesen

Sind Wearables und Smart Devices eigentlich sicher?

Eine unaufhaltsame Evolution der Technologie hat das Leben in vielerlei Hinsicht bereichert, und Wearables ebenso wie Smart Devices zählen zweifellos zu den bedeutendsten Neuerungen dieses Jahrhunderts. Aber während diese Geräte unser tägliches Leben in allerlei Hinsicht erleichtern, bringen sie ebenso neue Herausforderungen – sämtlichen voran in Bezug auf Datenschutz wie auch Sicherheit. Beiderlei Aspekte kommen bisher in der Praxis häufig viel zu kurz; der Einsatz von Smartwatches & Co. geschieht oft leichtsinnig.

Artikel weiterlesen

Mobiles Arbeiten im Wandel: Von der Notlösung zur Normalität – aber bitte sicher!

Mobiles Arbeiten hat in den letzten Jahren stetig an Geltung gewonnen. Die COVID-19-Pandemie hat dies durch die zeitweise Home-Office-Pflicht weiter beschleunigt ebenso wie die Voraussetzung für Firmen unterstrichen, flexible wie auch verlässliche Arbeitsmöglichkeiten abseits der vier Wände der Firma anzubieten. In diesem Blog-Artikel werfen wir unseren Blick auf die Zukunft des mobilen Arbeitens und wie Unternehmen Sicherheitspraktiken implementieren können, um ihre Daten wie auch Arbeitnehmer zu schützen.

Artikel weiterlesen

Next-Generation-Virusschutz: Der Paradigmenwechsel in der Cyberabwehr

In einer Welt, welche von technologischem Fortschritt sowie digitaler Verknüpfung geprägt ist, stehen Firmen und Privatpersonen gleichermaßen vor einer stetig wachsenden Bedrohung: Malware, Viren und mehr. In dem ständigen Katz-und-Maus-Spiel zwischen Cyberkriminellen und Sicherheitsanbietern hat sich die Cyberabwehr immer fortentwickelt. Hat der Next-Generation-Virusschutz das Potenzial, die Art und Weise, wie wir uns vor digitalen Bedrohungen absichern, entscheidend zu verändern?

Artikel weiterlesen

Rezertifizierung von Zugriffsrechten: Ein effektiver Weg zu transparentem Berechtigungsmanagement!

In einer Zeit, in welcher die Bedrohungslage durch Spionage, Sabotage wie auch Datendiebstahl immer mehr steigt, sind IT-Sicherheit und Compliance mehr als bloß gesetzliche Verpflichtungen - sie sind ein Zeichen verantwortungsbewusster Geschäftsführung. Ein wichtiger Baustein für die Sicherstellung von IT-Sicherheit sowie die Erfüllung regulatorischer sowie gesetzlicher Vorgaben ist die akkurate Verwaltung von Zugriffsrechten. Die Rezertifizierung von Berechtigungen stellt dabei einen proaktiven Ansatz dar, mit welchem garantiert wird, dass ausschließlich autorisierte Personen Zugang zu den kritischen Systemen sowie Daten bekommen.

Artikel weiterlesenFröhliche Weihnachten!

Fröhliche Weihnachten wünscht Ihnen das BeeIT-Team!

Artikel weiterlesen

Cloud-Readiness: Der Schlüssel erfolgreicher Cloud-Migration!

Cloud-Technologien haben sich bereits lange zu einem unentbehrlichen Element der modernen IT-Infrastruktur für Unternehmen gemacht. Jene spielen eine entscheidende Rolle bei der Verbesserung von Effizienz, Innovation sowie langfristigem Firmenerfolg. Aber bevor das Unternehmen den Schritt in eine Cloud riskiert, sollte es sich vergewissern, dass die Infrastruktur, Zielsetzungen sowie Sicherheitsmaßnahmen perfekt auf die Cloud-Nutzung abgestimmt sind.

Artikel weiterlesen

Biometrische Authentifizierung: Chancen und Risiken

Biometrische Authentifizierungssysteme werden immer häufiger angewendet, um den Zugriff auf sensible Informationen oder Ressourcen zu schützen. Hierbei werden individuelle menschliche Eigenheiten wie Fingerabdrücke, Gesichtserkennung oder auch Iris-Scans als Option zu üblichen Authentifizierungsmethoden via Passwort, PIN & Co. verwendet. Doch wie sicher sind diese Biometriesysteme tatsächlich?

Artikel weiterlesen

Cybersicherheitsstrategie der EU: Internetsicherheit als oberste Priorität!

Ein Leben ohne Internet und digitale Technologien – undenkbar. Sie inspirieren den Alltag, katalysieren den Fortschritt im Geschäftsumfeld und ermöglichen eine präzise globale Vernetzung. Allerdings sind mit den zahlreichen Vorteilen auch substantielle Risiken und Gefahren vereint. Internetkriminalität, Desinformationskampagnen und digitale Spionage haben sich zu präsenten globalen Bedrohungen konzipiert. In Anbetracht dieser Gefahrenlage hat die Europäische Union eine stabile Cybersicherheitsstrategie entworfen.

Artikel weiterlesen

SBOM: Mehr Transparenz mit Softwarestücklisten!

Mittlerweile hängen Firmen mehr als je von einer verlässlichen wie auch sicheren Softwareinfrastruktur ab. Mit zunehmender Vielschichtigkeit und Dependenz von Drittanbieterkomponenten in Softwarelösungen steigen aber ebenso die Sicherheitsrisiken. Ein möglicher Ansatz zur Bewältigung jener Herausforderung ist die Einführung einer Software Bill of Materials (SBOM).

Artikel weiterlesen

Port-Knocking: Alles Wissenswerte auf einen Blick!

Eine starke Netzwerkinfrastruktur ist das Rückgrat einer effizienten Geschäftskommunikation sowie eines verantwortungsvollen Datenaustausches. Aber mit der steigenden Ausbreitung dynamischer Arbeitsmodelle stehen Unternehmen vor der Herausforderung, die Netzwerke effektiv vor unerlaubten Zugriffen und Bedrohungen abzusichern. In diesem Verhältnis erweist sich Port-Knocking als wegweisende Lösung zur Verbesserung der Netzwerksicherheit.

Artikel weiterlesen

Serversicherheit: Der Schutzwall gegen Internetbedrohungen!

Im der Zeit der fortschreitenden Digitalisierung wie auch der exponentiell wachsenden Datenmengen sowie Transaktionsmengen, bekommt die Sicherheit der Serverinfrastruktur zunehmend an Bedeutung. Letztlich speichern Server sensible Daten und kritische Anwendungen, weshalb sie einem ständig wachsenden Risiko durch Internetbedrohungen gegenübergestellt sind. Firmen stehen deshalb vor der Herausforderung, solide Serversicherheitsmaßnahmen zu etablieren, um die geschäftskritischen Daten wie auch Prozesse zu schützen.

Artikel weiterlesen

DMaaS: Datenverwaltung leicht gemacht!

Die Datenverwaltung gehört zu den wesentlichsten Herausforderungen in der heutigen Businesswelt. Daten müssen effektiv wie auch sicher abgespeichert, analysiert sowie genutzt werden, um wettbewerbsfähig zu sein und fundierte Entscheidungen treffen zu können. Doch diese Angelegenheit ist oftmals kompliziert wie auch ressourcenintensiv, vor allem für kleine und mittelständische Unternehmen. In jenem Kontext bekommt das Konzept von Data-Management-as-a-Service stets mehr an Bedeutung.

Artikel weiterlesen

Scamming: Die perfekte Täuschung!

Das Internet ist voll mit Versprechen und Verführungen - von Lottogewinnen über Liebesbotschaften bis hin zu verlockenden Jobangeboten. Doch bedauerlicherweise sind viele dieser verlockenden Sonderangebote nicht mehr als leere Worthülsen, erfunden von skrupellosen Betrügern. Im Jahrhundert der Digitalisierung hat das Scamming alarmierende Ausmaße angenommen.

Artikel weiterlesen

Deepfakes: Die Grundlagen und wie sie funktionieren!

Die rasant unaufhaltsame Dynamik von künstlicher Intelligenz (KI) sowie maschinellem Lernen (ML) hat eine immense beunruhigende neue Bedrohung gebracht: Deepfakes. Jene erstaunlich realistischen Manipulationen von Bilddateien, Audiomaterial und Videomaterial bergen ein großes Missbrauchspotenzial und können beachtliche Auswirkungen auf Unternehmen haben.

Artikel weiterlesen

Confidential Computing: Maximale Datensicherheit in der Cloud!

Cloud-Computing hat in den letzten Jahren einen richtigen Aufschwung erfahren. Immer mehr Unternehmen setzen auf die Vorteile von cloudbasierten Anwendungen wie auch Diensten. Doch gleichzeitig wächst auch die Sorge um den Schutz von Daten in einer Cloud. Zumal sobald Daten auf Servern abgelegen des privaten Unternehmens gespeichert werden, kann die eigene Kontrolle hierüber verloren gehen. An dieser Stelle kommt Confidential Computing auf den Radar: Eine innovative Technologie, die eine Ende-zu-Ende-Sicherheit von personenbezogenen Daten in der Cloud garantiert.

Artikel weiterlesen

Port-Scans: Ein wichtiger Bestandteil der Netzwerksicherheit!

Ports sind ein Schlüsselelement jeglicher Netzwerkkommunikation. Jene ermöglichen die Verbindung von unterschiedlichen Anwendungen wie auch Geräten und sind unentbehrlich für die Datenübertragung im Internet. Gleichzeitig sind sie ein beliebtes Portal für Internetganoven. Vor diesem Hintergrund gilt es, den Schutz von Ports in regelmäßigen Abständen zu prüfen sowie potenziell gefährliche offene Ports zuzumachen. Eine effiziente Möglichkeit dafür ist das periodische Durchführen von Port-Scans.

Artikel weiterlesen

Schatten-IT: Die Gefahr im Verborgenen!

Im Zeitalter der fortschreitenden Digitalisierung und der hiermit einhergehenden technologischen Entwicklung stehen Unternehmen vor einer Fülle neuer Aufgaben. Eine besonders tückische sowie schwer zu fassende Gefahr, welche häufig unentdeckt bleibt und im Zuge dessen die IT-Sicherheit und den Datenschutz von Firmen gefährdet, ist die Schatten-IT. Aber was versteckt sich hinter diesem Begriff eigentlich und warum sollten Firmen diese Bedrohung ernst nehmen?

Artikel weiterlesen

Konfigurationsmanagement: Herausforderungen und Lösungsansätze!

Fehlkonfigurationen in der IT-Infrastruktur können für Unternehmen zu einem wahren Alptraum werden. Eine alleinige Konfigurationspanne kann hierzu führen, dass IT-Systeme ausfallen, kritische Daten entschwinden oder unter Umständen Internetangriffe gestattet werden. Um sich effektiv vor diesen Gefahren zu schützen, ist eine proaktive Herangehensweise unerlässlich. Konfigurationsmanagement ist das Instrument der Wahl. Aber was steckt hinter diesem Begriff und wie kann es gewinnbringend implementiert werden?

Artikel weiterlesen

Netzwerk-Monitoring: Ihr Unternehmensnetzwerk immer im Blick!

Im Unternehmensalltag ist ein zuverlässiger sowie zu jeder Zeit gegenwärtiger Gesamtüberblick über das Unternehmensnetzwerk unerlässlich. Aber mit zunehmender Größe wie auch Vielschichtigkeit der Netzwerke, wird es immer schwieriger, diese manuell und ohne die Unterstützung leistungseffektiver Netzwerk-Monitoring-Systeme zu checken sowie zu verbessern.

Artikel weiterlesen

Microsoft Azure Virtual Desktop

In Zeiten von Homeoffice, Jobsharing oder Hybrid-Arbeit gewinnen Desktop-as-a-Service-Lösungen wie Azure Virtual Desktop von Microsoft immer mehr an Relevanz. Was genau sich hinter dem Cloud-Dienst versteckt, wie dieser funktioniert und warum sich der Gebrauch auf nachhaltige Sicht gesehen rentiert, lesen Sie im folgenden Blogpost!

Artikel weiterlesen

MDM: Mobile Device Management

Eine Geschäftswelt ohne mobile Endgeräte? Unvorstellbar! Besonders im sich rasant verändernden Geschäftsalltag haben sich Handys, Laptops, Tablets & Co. als unersetzbare Instrumente etabliert und sind nicht mehr verzichtbar. Allerdings wenn diese Geräte nicht richtig verwaltet werden, können schnell Sicherheitsrisiken aufkommen. Glücklicherweise gibt es eine Problemlösung: Mobile Device Management.

Artikel weiterlesen

BSI-Grundschutz-Kompendium & BSI-Standards: Datenschutz und Compliance-Anforderungen meistern!

Ganz ohne ausreichenden IT-Schutz sind Unternehmen mittlerweile den steigenden Bedrohungen durch Internetangriffen und Datenverlusten schutzlos ausgehändigt. Die Konsequenzen können katastrophal sein und sogar bis zur Zahlungsunfähigkeit führen. Es ist deshalb von existenzieller Bedeutung, überzeugende IT-Sicherheitsmaßnahmen zu ergreifen, um die Vertraulichkeit, Nutzbarkeit und Integrität von IT-Systemen sowie geschäftskritischen Daten sicherzustellen.

Artikel weiterlesen

Storage as a Service (STaaS)

Gleichgültig in welcher Branche, die Geschäftswelt befindet sich angesichts der fortschreitenden Digitalisierung und anderer disruptiver Impulse wie 5G, Automation, Internet der Dinge und Cloud Computing in einem tiefgreifenden Umbruch. Zur selben Zeit geht dieser Wandel mit einem stetig steigenden Datenwachstum und Speicherbedürfnissen der Unternehmen einher. Doch der Erwerb, Betrieb und die Verwaltung lokaler Speicherinfrastrukturen stellt für Unternehmen eine zunehmend teure Investition dar.

Artikel weiterlesen

Netwerktypen: Eine Einführung!

IT-Netzwerke sind omnipräsent und das Zentrum einer jeder IT-Infrastruktur. Nicht alle IT-Netzwerke sind jedoch vergleichbar. Abhängig von Größe, Reichweite oder Übertragungsart werden sie bestimmten Netzwerkdimensionen zugewiesen. Was für welche das sind wie auch was unter dem IT-Netzwerk zu erfassen ist, erfahren Sie in unserem folgenden Blogartikel.

Artikel weiterlesen

Visualisierungskraft von Microsoft Visio

Erforschen Sie Microsoft Visio, ein vielseitiges Visualisierungstool, das seit 1992 für Diagramme, Organigramme und mehr eingesetzt wird. Dieser Artikel beleuchtet seine Funktionen, Integration und Kosten. Machen Sie sich mit der Welt der Datenvisualisierung vertraut.

Artikel weiterlesen

Dunning Kruger Effekt

Die Bedrohungssituation durch Angriffe im Internet ist so groß wie noch nie. Trotz jener Gegebenheit sind nur die allerwenigsten Unternehmen ganzheitlich gegen äußere und interne Gefahren gewappnet. Ein häufig unterschätzter Anreiz ist, dass viele Firmen die Risiken sowie Auswirkungen von Internetangriffen und Sicherheitslücken verkennen und somit keinen ausreichenden Beweggrund sehen, in eine umfassende IT-Sicherheitsstrategie einzuzahlen.

Artikel weiterlesen

Air Gapping: Eine effiziente IT-Sichherheitsmaßnahme

Die Internetkriminalität ist weiterhin eine wachsende sowie ernstzunehmende Gefahr für Unternehmen. Von kleinen Start-ups bis hin zu beachtlichen Organisationen sind jegliche Unternehmen möglichen Angriffen ausgesetzt und sollten sich deshalb entsprechend absichern. Eine Möglichkeit hierfür sind die bekannten „Air Gap“-Systeme und „Air Gap“-Netzwerke. Was sich unter dem Ausdruck „Air Gap“ versteckt, wie das wirkt und warum es auch für mittelständische Firmen von Interesse ist, verraten wir Ihnen in dem heutigen Blogbeitrag.

Artikel weiterlesen